Immagini Stock - Il Concetto Di Sicurezza Informatica È Bloccato E La Chiave Sulla Tastiera Del Laptop, La Chiave Per Sbloccare La Parte Anteriore Di Uno Sfondo Bianco.chiave E Serratura. Blocco Del

Scudo con chiave all'interno su sfondo blu il concetto di sicurezza informatica internet | Foto Premium

Cable Technologies Cavo di Sicurezza Acciaio antifurto 110 cm per Notebook con Lucchetto, Slot di Sicurezza Kensington, Chiusura a Chiave, 2 Chiavi, Blocco di Protezione,Rivestimento PVC Alta qualità : Amazon.it: Informatica

Concetto Digitale Di Crittografia Dei Dati Con Chiave Informatica - Fotografie stock e altre immagini di Immagine generata al computer - iStock

Concetto Digitale Di Chiave Informatica Di Sicurezza - Immagini vettoriali stock e altre immagini di Chiave - iStock

Simbolo Di Crittografia Della Chiave Animazione Astratta Disponibile Archivi Video - Video di seamless, informazione: 210670285

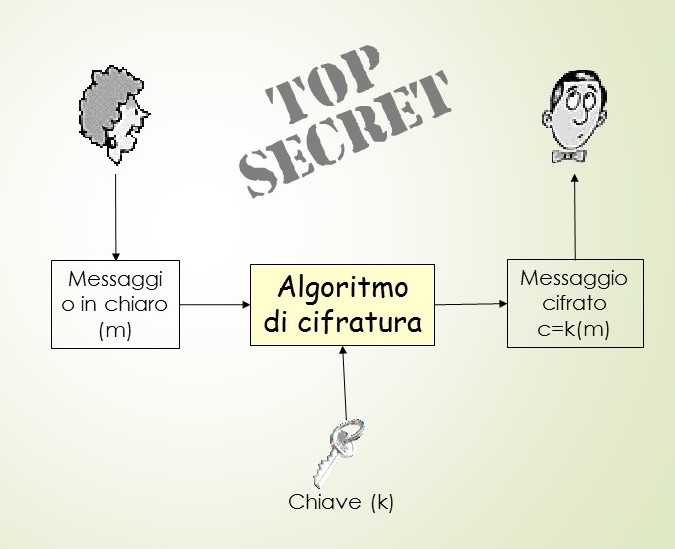

Differenza tra Crittografia simmetrica e asimmetrica in sicurezza informatica | Informatica e Ingegneria Online

Immagini Stock - E 'un Simbolo Di Una Chiave Digitale Sbagliata. Questo È Un Tema Di Sicurezza Informatica.. Image 65457985

Immagini Stock - E 'un Simbolo Di Una Chiave Digitale Sbagliata. Questo È Un Tema Di Sicurezza Informatica.. Image 65833267

Icona della chiave di protezione e sicurezza informatica. Emblema vettoriale con microcircuito in cerchio. Attacchi hacker e prevenzione degli attacchi ai dati. Sicurezza delle informazioni in Immagine e Vettoriale - Alamy