Crittografia quantistica: cos'è e come usarla per garantire massima protezione ai dati sensibili - Cyber Security 360

Icona Della Chiave Di Crittografia Illustrazione Vettoriale - Illustrazione di rete, cifri: 111301477

Icona Della Chiave Di Crittografia Di Digital Illustrazione Vettoriale - Illustrazione di password, attacco: 89454328

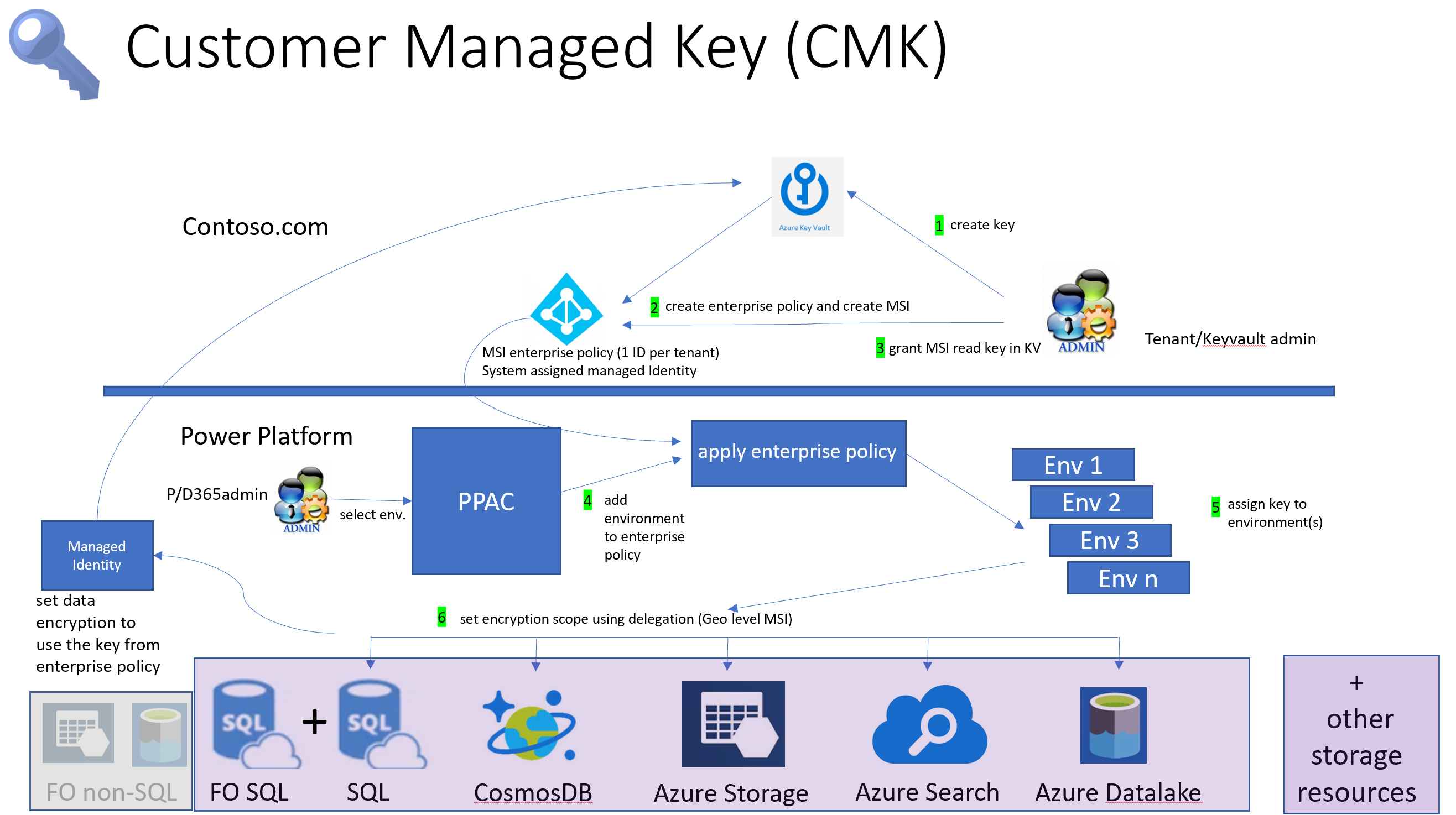

Gestisci la tua chiave di crittografia gestita dal cliente in Power Platform - Power Platform | Microsoft Learn